Cyberbezpieczeństwo

Nie skończył się styczeń, a już możemy odnotować drugi ujawniony w 2024 roku atak na cyberbezpieczeństwo polskiej uczelni. Tym razem ofiarą padła Wyższa Szkoła Gospodarki w Bydgoszczy. Niestety mamy do czynienia z atakiem ransomware i naruszeniem ochrony danych.

Rosnąca liczba oszustw dokonywanych za pośrednictwem połączeń telefonicznych wielu nauczyła ostrożności wobec każdego kontaktu ze strony osób podających się za przedstawicieli urzędów czy banków. Warto w tym kontekście zwrócić w najbliższych tygodniach na telefony związane z ZUS-em – choć mogą sprawiać wrażenie podejrzanych, to tym razem nie ma się czego obawiać.

Dane pacjentów z Polski po raz kolejny znalazły się w niebezpieczeństwie. W ręce cyberprzestępców mogły trafić m.in. imiona i nazwiska oraz numery PESEL. Wszystko przez niewystarczająco zabezpieczony system obsługi.

Zatrzymano grupę przestępców, którzy kradli pieniądze, podszywając się pod banki. Ośmiu z trzynastu mężczyzn trafiło do aresztu tymczasowego, wobec pięciu zastosowano ograniczenie wolności. W trakcie zatrzymana zabezpieczono mienie na pokaźną kwotę.

Najpoważniejszym ujawnionym incydentem w zakresie bezpieczeństwa danych pod koniec zeszłego roku w Polsce był atak na ALAB laboratoria. Skradziono ok 200 tys. rekordów pacjentów, łącznie z ich dokumentacją medyczną, część z nich została opublikowana. Co dalej z bezpieczeństwem informacji pozostałych osób?

Śląska policja przestrzega przed nowym oszustwem dokonywanym za pośrednictwem SMS-ów. Warto zwrócić na nie szczególną uwagę, gdyż nie wykorzystuje najpopularniejszych scenariuszy, co może osłabiać czujność. Tym razem oszuści przekonują, że oferują pracę.

Jutro i pojutrze obchodzimy Dzień Babci i Dzień Dziadka. Tak może być jednak szczególną okazją dla sprzedawców stosujących nieuczciwe praktyki, ale też dla cyberprzestępców. Swoje zalecenia wydał Urząd Ochrony Konkurencji i Konsumentów oraz instytucje finansowe.

Mamy do czynienia z jednym z największych wycieków danych uwierzytelniania internautów w historii. Takie zapewnienia słyszymy regularnie, po czym okazuje się, że kolejna paczka stanowi tak naprawdę kompilację poprzednich. Niestety, tym razem jest inaczej – w darknecie znaleźć można 25 mln nowych haseł.

Kradzież danych nie zawsze musi wiązać się atakiem zawoalowanym technicznie. Równie groźna może być fizyczna kradzież urządzenia. Wszystko wskazuje na to, że właśnie z takim incydentem mamy do czynienia w przypadku szpitala wojewódzkiego we Włocławku, skąd skradziono dysk twardy.

Groźna podatność została odnaleziona w przeglądarce internetowej Opera, która mimo zwiększającej się dominacji Google Chrome utrzymuje popularność wśród polskich internautów. Przez manipulację preinstalowanym rozszerzeniem jest możliwe takie wykorzystanie jednej z funkcji programu, by wykonać dowolny kod.

Powraca niebezpieczne oszustwo internetowe. Napastnicy podszywają się pod Microsoft, by przekonać potencjalne ofiary do przekazania im danych uwierzytelniania do kont. Mogą w ten sposób uzyskać dostęp do szeregu usług, łącznie z przejęciem całkowitej kontroli nad skrzynkami mailowymi hostowanymi przez korporację.

Pacjenci Powiatowego Szpitala Specjalistycznego w Stalowej Woli mogą mieć powody do obaw. Wyciekły ich prywatne dane. Jak do tego doszło? Czy wiadomo już, kto za tym stoi? Co na to odpowiednie służby?

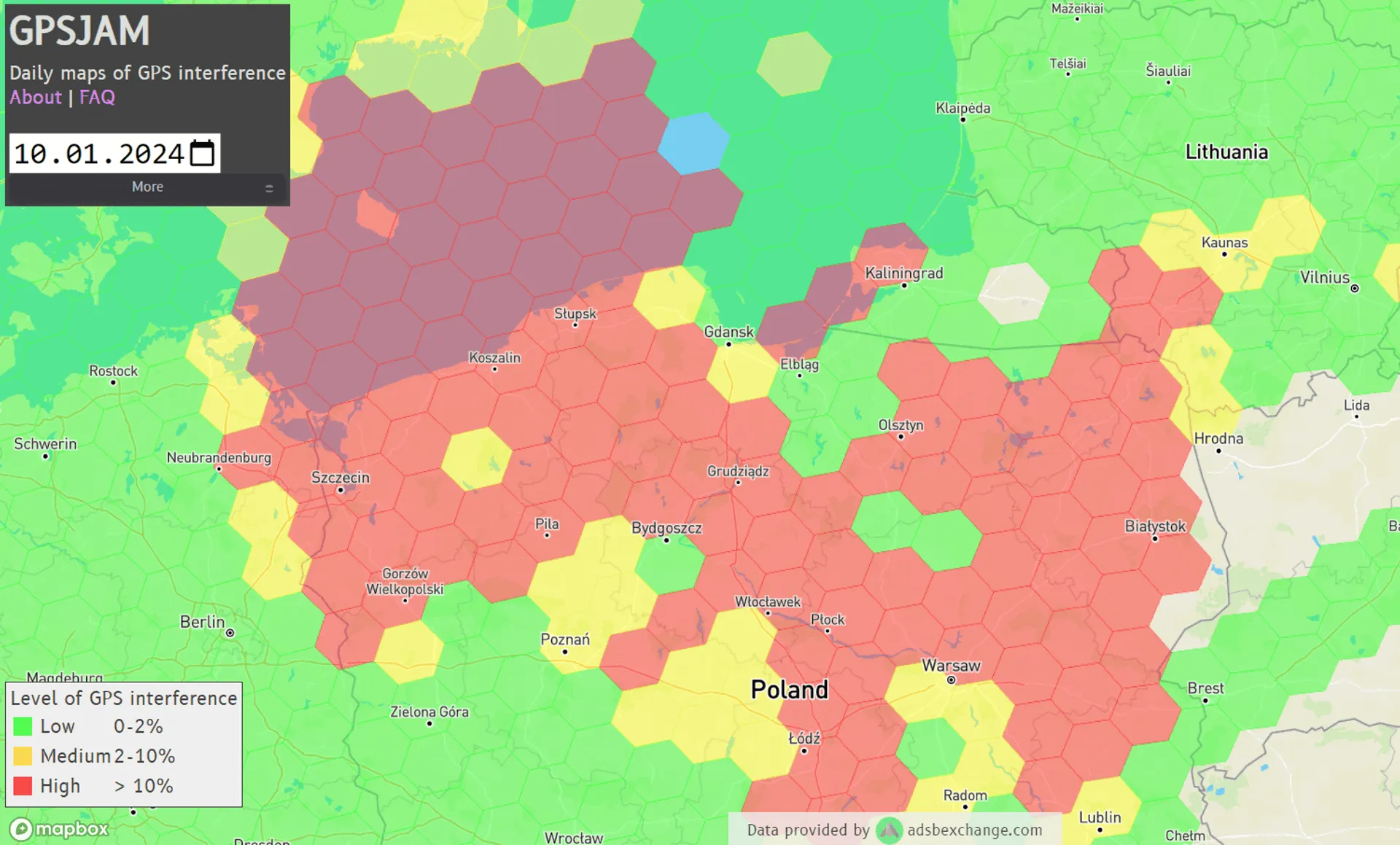

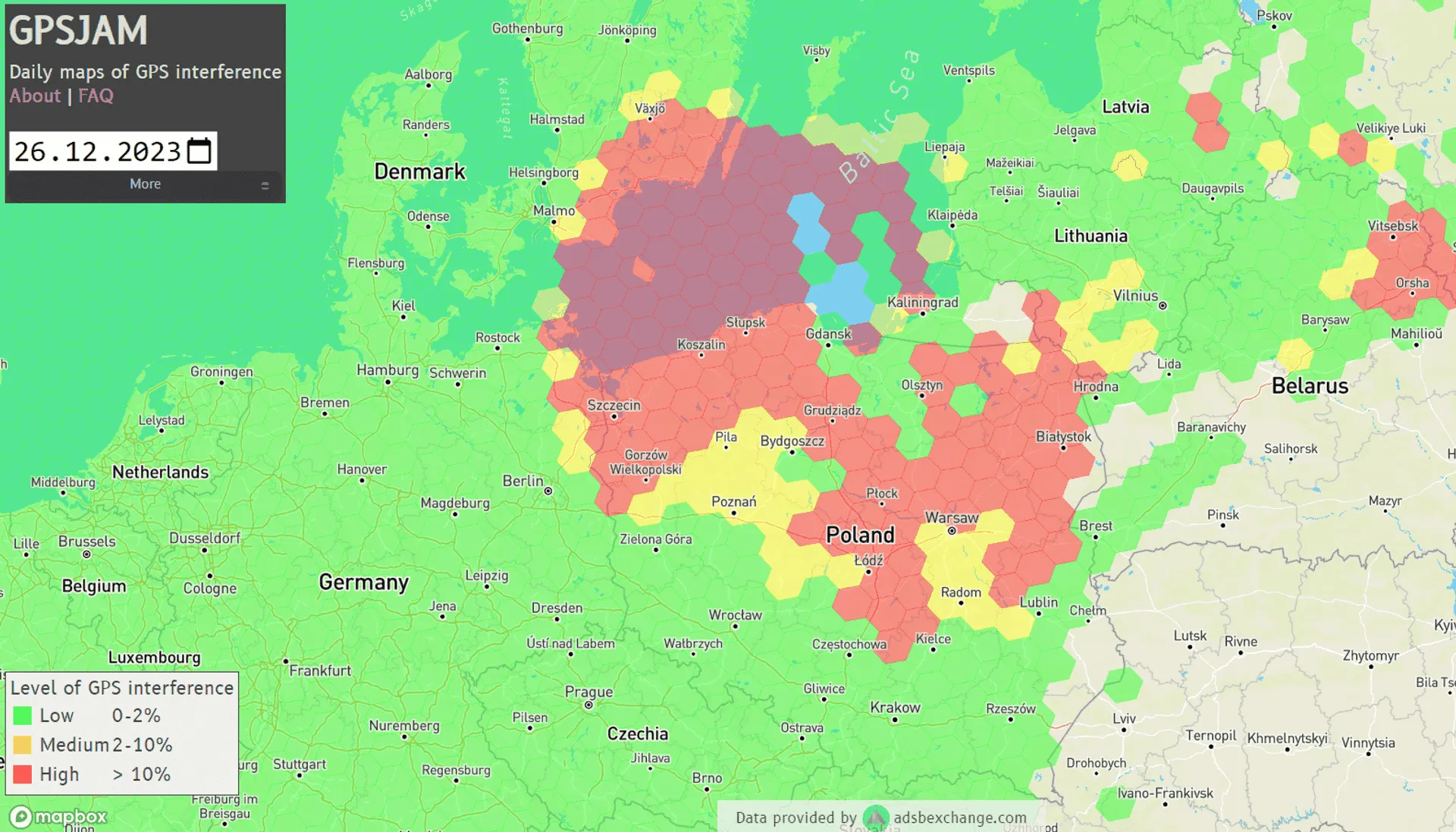

Pod koniec roku w działaniu GPS w regionie południowego Bałyku zaczęto odnotowywać liczne zakłócenie, co doprowadzały do znaczącego zmniejszenia jego skuteczności. Od tego czasu trwają debaty nad możliwymi przyczynami. W ostatnim czasie znów dostrzeżono poważne problemy.

Zidentyfikowano nowy wariant oszustwa inwestycyjnego. Scenariusz phishingowy stosowany przez atakujących może być tym bardziej skuteczny, że do wyłudzania danych nie jest wykorzystywana specjalnie spreparowana strona, lecz formularze na Facebooku. Prawdziwym Facebooku.

Ransomoware pozostaje jednym z największych zagrożeń dla cyberbezpieczeństwa, przede wszystkim za sprawą profilu obieranych przez atakujących celów. Administracja państwowa, samorządowa, instytucje i przedsiębiorstwa zaszyfrowane przez ransowmare skutkują paraliżem ogromnych odcinków infrastruktury. Właśnie borykamy się z kolejną dużą kampanią z użyciem ranosmware Akira.

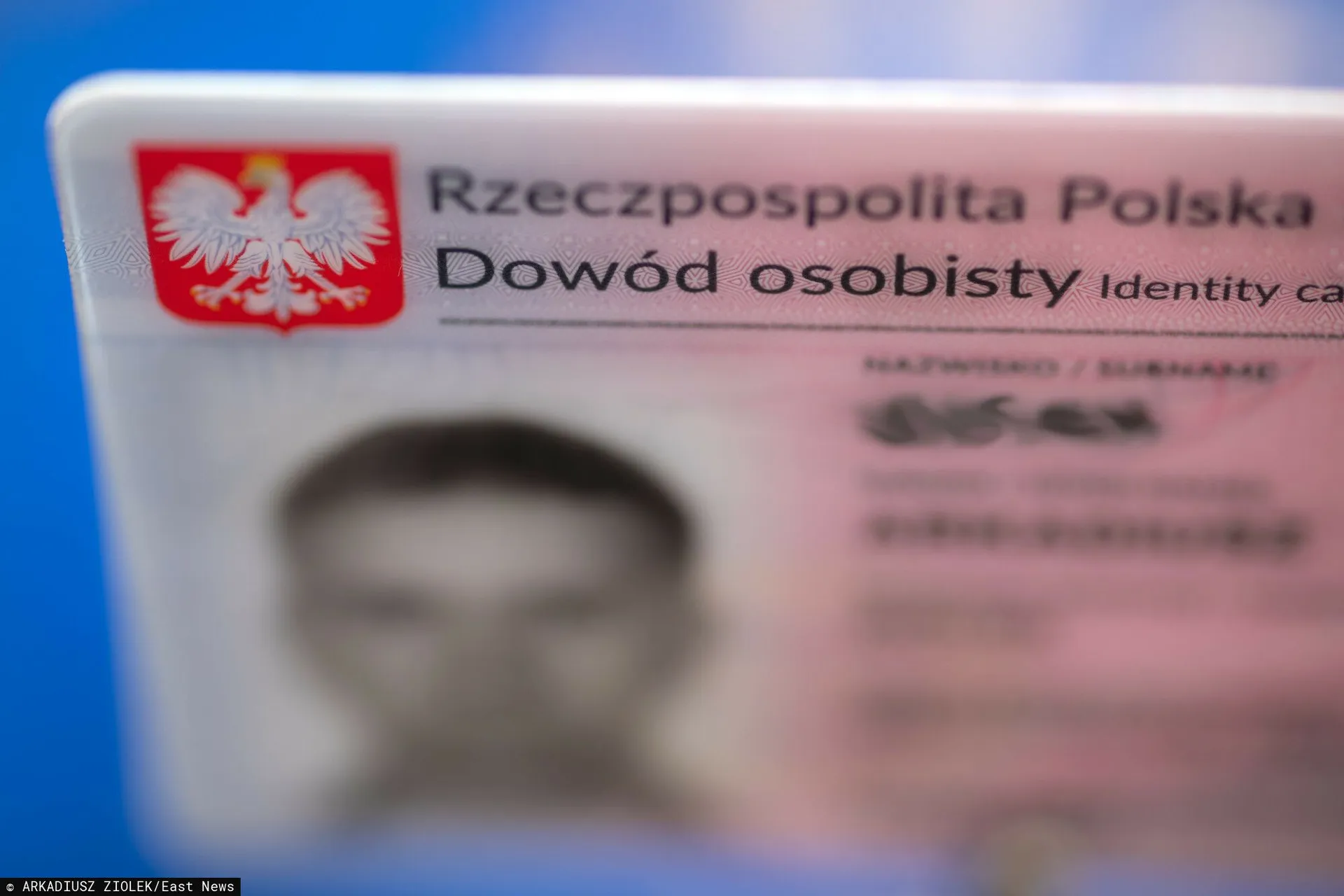

Wśród Polaków rozsyłane są SMS-y, których nadawcą ma być Ministerstwo Spraw Wewnętrznych i Administracji. W jej treści jesteśmy przekonywani o konieczności aktualizacji danych dowodu osobistego, inaczej grozi nam utrata jego ważności.

Na początku tygodnia informowaliśmy, że zaatakowana została sieć komputerowa Uniwersytetu Zielonogórskiego. Napastnikom udało się skutecznie sparaliżować część systemów. Zgodnie z zapowiedziami administratorów, dziś w dużej części są one już sprawne, a o samym incydencie wiadomo więcej.

Kampanie z użyciem ransomware, a zatem oprogramowania wykorzystywanego do szyfrowania plików ofiary, by następnie żądać od niej okupu za przywrócenie ich dostępności, kojarzymy z atakami na największe organizacje. Ransomware można jednak wykorzystywać także do ataków znacznie bardziej kameralnych, np. po to, by szyfrować wkrętarki. Nie oznacza to jednak, że niebezpieczeństwo jest mniejsze.

Ataki z użyciem phishingu w ogromnej większości powielają utarte scenariusze. Napastnicy podszywają się pod urzędy, firmy kurierskie, członków rodziny czy osoby publiczne. W takich okolicznościach jako socjotechnikę można zakwalifikować wykorzystanie marki czy tożsamości nieoczywistej i unikatowej. Na przykład warszawskiego Lotniska Chopina.

Jedna z polskich uczelni wyższych została zaatakowana przez hakerów. Do incydentu doszło w nocy z 5 na 6 stycznia. Choć uniwersytet zapowiada, że nie będzie miał on wpływu na przebieg zajęć, to zagrożenia należy bagatelizować – sparaliżowana została znaczna część infrastruktury.

Coraz więcej wiemy o przyczynach anomalii w działaniu GPS, jaki został dostrzeżony pod koniec grudnia. Wówczas zakłócenia zaobserwowano w wielu państwach rejonu południowego Bałtyku, w tym w północnej części Polski. Potwierdzają się wcześniejsze domysły, według których awarie były spowodowane celowym działaniem ludzkim.

Po raz kolejny tożsamość rozpoznawalnej osoby jest wykorzystywana do przeprowadzania oszustw w Sieci. Tym razem kampania realizowana jest na Facebooku, a dla jej uwiarygodnienia użyty został wizerunek Dody. Uwagę zwraca duże zainteresowanie internautów, co zapowiada kłopoty.

Trwa nowa kampania phishingowa, której celem są przede wszystkim osoby zarządzające domenami wykupionymi u największego polskiego operatora. Choć taki scenariusz nie jest nowy, to zwraca się uwagę na nietypowy sposób manipulacjami adresami oraz… pomyłkami napastników.

Ukraińska policja poinformowała o rozbiciu ogromnej sieci call center, której pracownicy dokonywali oszustw telefonicznych. Placówki były rozsiane po całej Ukrainie, a ofiarami oszustów byli także mieszkańcy Unii Europejskiej.

Spływają już pierwsze raporty podsumowujące działalność grup cyberprzestępczych w minionym 2023 roku. Szczególną uwagę warto poświęcić zagrożeniu stanowionym przez oprogramowanie ransomware, które po wielkich kampaniach z poprzednich lat zdaje się być wykorzystywane mniej aktywnie. Czy słusznie?

Nastrój świąt udzielił się różniej społeczności hakerskiej zgromadzonej na jednym z darknetowych forów. Niestety okazane „miłosierdzie” przybrało szkodliwą formę. Skradzione dane internautów, za których udostępnienie pobierano opłaty, zostały przez nich udostępnione za darmo i mogą być wykorzystane do ataków przez innych cyberprzestępców.

By zostać ofiarą cyberprzestępców, nie trzeba nawet korzystać z internetu. Przekonała się o tym mieszkanka powiatu bielskiego, którą wyłącznie w wyniku rozmów telefonicznych okradziono na 160 tys. złotych. W tym przypadku oszuści byli wyjątkowo perfidni.

Trwa kolejna szeroko zakrojona kampania phishingowa wycelowana w Polaków. Napastnicy podszywają się pod jedną z największych firm kurierskich działających w kraju, a do ataku wykorzystywane są SMS-y i fałszywe strony internetowe.